上個月底,克萊斯勒被查理·米勒收購;Chris Valagek一起破解的事件似乎打開了一個開關。通用汽車和特斯拉已經被招募,黑客已經找到了在品牌之間進行不分青紅皂白攻擊的方法。黑帽大會+USENIX安全大會也宣布了一個又一個安全漏洞,這讓汽車公司感到害怕,但仍然必須露面。

隨著網絡功能和近場通信手段的不斷增加,汽車上可以被攻擊的地方越來越多。怎樣才能突破汽車的防線?汽車制造商和供應商如何防止入侵?編輯將通過引用最近公開的案例,逐步給出答案。

Kevin Mahafey和Marc Rogers是兩位成功“破解”特斯拉Model S的網絡安全專家。請加入編輯,聆聽他們對整個事件的回顧、發現和收獲。

在知名網絡安全技術平臺LookOut上發布的一份記錄中,Kevin表示,他將親自調查特斯拉Model S的安全漏洞,因為他和Marc都認為Model S具有相對穩健的安全架構。此外,他們還希望通過這項研究為汽車行業提供一些簡單明了的安全知識和系統架構建議。

根據Kevin的描述,特斯拉的Model s確實有一個精心設計的安全結構,值得其他原始設備制造商學習。然而,作為所謂的“百密一疏”,幾個漏洞的暴露使兩名“白帽黑客”通過物理接觸的方式獲得了對儀表盤(IC)和17英寸中央信息顯示器(CID)的管理員訪問權限。之后,我們可以遠程控制開關Model S的前行李箱,任意鎖閉/解鎖車門,甚至啟動和停止汽車。

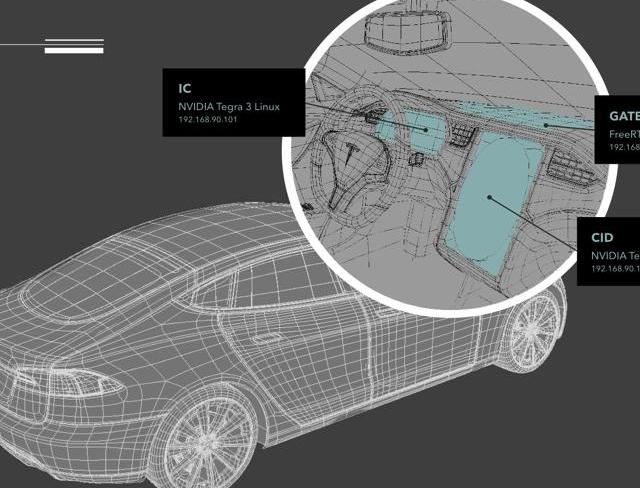

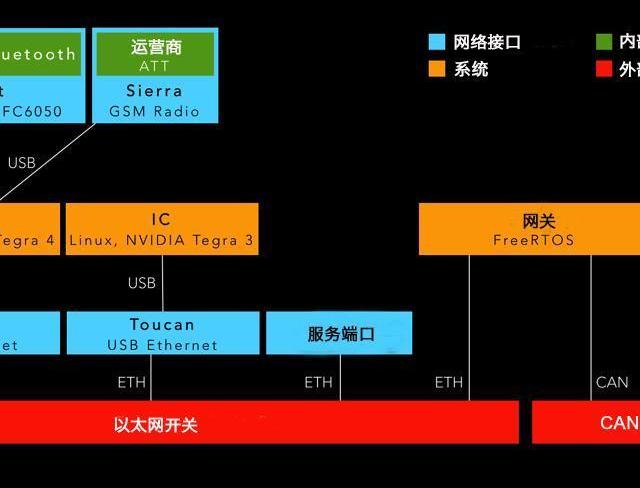

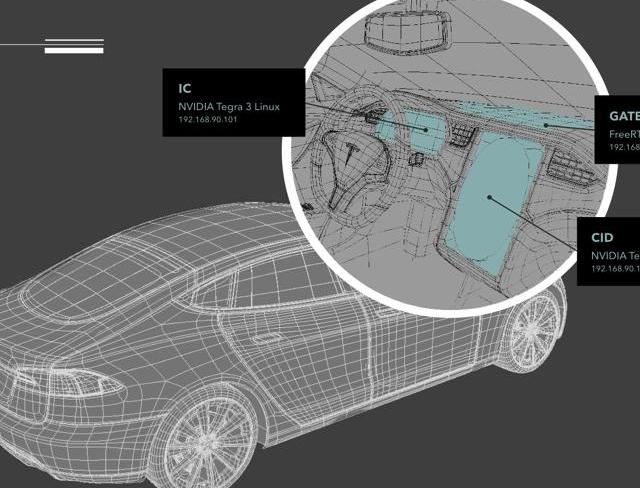

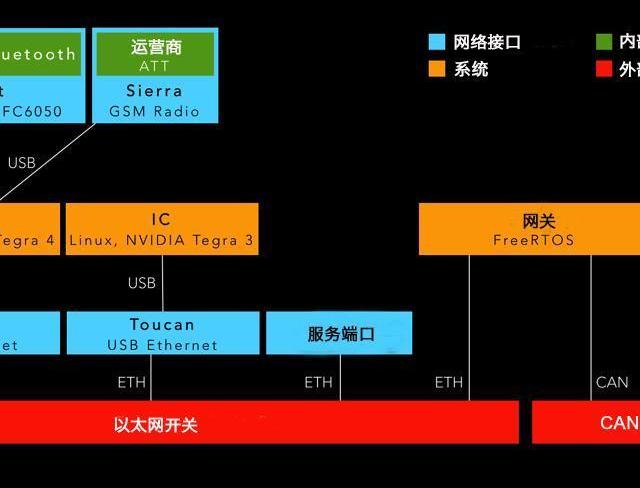

特斯拉汽車系統概述

這里首先要指出的是,特斯拉Model S汽車娛樂系統所有組件的信息通信都是通過汽車局域網完成的。但是,為了與車內CAN總線交換信息,所有指令都必須通過車內LAN和CAN總線之間的網關進行傳輸。

漏洞調查

在正式入侵Model S之前,Kevin和他的合作伙伴Marc首先調查了車內的物理硬件環境,并最終確定了一些可能啟動的潛在物理漏洞。在第一輪分析之后,您有以下發現:

① CID上安裝了兩個可移動存儲卡;

② CID上有一個USB接口;

③ 一個功能未知的四引腳接口;

④ 有許多具有不同功能的測試點和診斷接口。

緊接著,Kevin和Marc對所有被調查的攻擊面進行了滲透測試:

(1) 瀏覽器:(漏洞#1)特斯拉Model S仍然使用基于WebKit的瀏覽器,版本號534.34,屬于非常舊的汽車瀏覽器,并且有許多漏洞可能會被破壞,以適應其他系統。Kevin和Marc試圖利用其中兩個漏洞作為“安全”入侵Model S的武器,但他們沒有讀取或寫入任何內存。然而,如果你不訪問系統的調試器,只是盲目搜索,很難找到可以“鉆”的漏洞。

② 藍牙:這里沒有發現特殊的不安全因素。

③ USB:雖然CID可以通過USB接口連接,但它可以進入NVIDIA Tegra的恢復模式。但是,由于其引導程序受密碼保護,因此無法通過該接口對固件進行解壓縮。

④ 存儲卡:其中一張存儲卡有一個名為“carkeys.tar”的文件夾,其中包含S型(x509認證級別)的OpenVPN證書、一個RSA私鑰和一個OpenVPN靜態密鑰。另一個存儲卡包含大量的地圖數據。

⑤ Wi-Fi:這里沒有暴露的開放端口。但每次系統試圖識別是否有活動的網絡連接時,都會嘗試連接到OpenVPN服務器。然而,由于其特殊的配置,OpenVPN不受“中間人攻擊”的影響(當服務器和車輛系統證書都由同一根證書頒發機構頒發時)。

⑥ 未知接口:這后來被證明是一個以太網接口,但由于接口形式沒有采用標準設計,因此不容易識別。Kelvin和Marc最終剝離了一根標準的Cat-5 UTP電纜,以確定引腳配置,從而可以與內部網絡通信。

隨后,Kelvin和Marc“挖掘”了內部網絡,并逐一調查了車載娛樂系統不同組件對應的服務。最后,他們認為Model S汽車的內部網絡中有30項服務存在漏洞。以下兩個服務漏洞已被暴露:

① 插入DNS代理:型號sruns dnsmasq 2.58。(漏洞#2)

② 插入http服務:型號為smini httpd1.19。(漏洞#3)

然而,這兩名黑客并沒有具體研究這30個漏洞會帶來什么威脅。因為要接近這些漏洞并不是一個簡單的入口。

此外,兩名“白帽黑客”還發現,CID和IC都可以在不設置任何訪問限制的情況下運行X11(用于執行Unix程序的圖形窗口環境),這是迄今為止發現的Model S的第四個安全漏洞。

最后,Kelvin和Mac分別找到了在IC和CID上運行的兩個服務:IC更新程序和CID更新程序。當系統發出“狀態命令”時,他們會共享大量關于車載娛樂系統內部技術狀態的信息。

破解與“滑鐵盧”的遭遇

然而,在之前的研究過程中,其他黑客已經發現了侵入式以太網接口,但特斯拉官員很快通過OTA升級堵住了這個漏洞,因此無法通過這種方式與內部局域網通信。

但Kelvin和Marc很快就找到了解決方案。因為IC也是系統網絡的一部分,它有一根類似的4針以太網電纜。最后兩位首先在IC的以太網后門上建立一個端口,然后將其與外部以太網交換機(在IC和內部以太網交換機之間)連接。盡管它費了很大的勁,但最終還是順利地進入了Model S的內部局域網。

玩特斯拉?

為了測試“車內娛樂系統控制對車輛操控的影響”,Kelvin和Marc深入探討了車輛控制系統如何“合法”工作的原理。

S型內部局域網屬于相對高速的網絡系統,UDP傳輸信息的頻率高達每秒500-1000次。在其他人看來,從這些數據中找出對控制車輛真正有用的信息是不可能的。

……

為了實現這一目標,Kelvin和Marc利用github的開源數據構建了一個檢測工具。它可以“潛伏”在特定的端口中,實時監控UDP發送的數據包。一旦出現異常數據,將立即對其進行篩選。

通過比較CID和智能手機客戶端的不同車輛控制指令,Kelvin和Marc很快找到了目標數據包和負責在CID上發送指令的服務類別。

在對該服務代碼進行反編譯后,Kelvin和Marc發現特斯拉Model S似乎沒有將CAN總線的數據幀從車載娛樂系統發送到車輛控制系統。相反,CID可以要求網關通過VAPI接口執行任何允許的指令中的一個或多個。

不難看出,在如此嚴格的運行機制中,一個小小的網關對汽車安全具有重要意義。即使車載娛樂系統的內部局域網已經癱瘓,其存在也使黑客無法將CAN總線的數據幀發送到車輛控制系統。

上述實驗表明,破壞特斯拉Model S的車載娛樂系統不會讓黑客直接控制車輛,當然,前提是網關能夠承受“破壞”。Kelvin和Marc表示,他們對網關的安全性了解不深,希望一些同事能在這方面多做嘗試。

當然,Kelvin和Marc認可了一些系統可以接受的合法VAPI命令,并在操作后成功關閉了汽車。在整個測試過程中,他們發現如果在汽車行駛過程中發出“斷電”命令,Model S會立即切斷電源。然而,在低速行駛狀態下(<:8公里/小時),汽車會立即剎車并搖搖晃晃地停下來;當車速高于8km/h時,車輛會立即掛入空檔,不會加速,但不會采取制動措施。在這一點上,駕駛員仍然可以控制轉向和制動。

注:出于安全考慮,所有“入侵”實驗都是在封閉環境中完成的,測試速度從未超過16公里/小時。

特斯拉,你可以種植零食!

為了“入侵”特斯拉Model S,Kelvin和Marc不得不針對不同的漏洞建立多層攻擊方案,而不僅僅是通過嵌入式系統。下圖是本實驗的簡化結果,詳細介紹了兩位安全專家層層侵入Model S的方法和步驟,正是通過這種方式,一些惡意的惡棍對車輛進行了破壞。

盡管特斯拉Model S通過此次測試暴露出了許多安全漏洞,但Kelvin認為特斯拉的工程團隊在系統架構方面還有很多需要學習的地方:

① OTA空中升級:如果特斯拉想屏蔽任何安全漏洞,可以通過OTA升級完成,無需召回或郵寄軟件更新的U盤。

② VPN配置:Model S的VPN配置在出廠前已由工程師正確配置,不會受到一些常見的干擾系統設置的攻擊;

③ 賬戶循環密碼:特斯拉賬戶密碼將每24小時循環更改一次;

④ 車輛控制和車載娛樂系統相互隔離:Model S的網關系統有一個API端口,車載娛樂系統可以訪問CAN,這比直接訪問CAN總線的架構模式更安全、更可靠。

當然,如果Model S未來能夠在以下幾個方面進行改進,安全性將大大提高:

① 由于Model S汽車提供的Wi-Fi熱點接入服務使用靜態WPA密鑰,因此如果采用WPA企業認證,可以避免不同車輛之間的靜態密鑰信息交換。

誠然,Model S有一系列穩健的外圍安全保護措施,但其內部網絡在安全架構上相對較弱。因此,Kelvin和Marc認為,對于汽車來說,一個足夠安全的系統是讓黑客通過車載娛樂系統入侵,發現它毫無用處!

③ 純文本證書的存儲問題。由于VPN密鑰和安全令牌以明文形式存儲,因此最好將這些信息保存在硬件存儲設備(如TPM、TrustZone、Secure Element)中。此外,車載娛樂系統之間傳輸的信息通常沒有加密,甚至沒有經過驗證;即使局域網的內部服務通信也不采用任何加密形式,因此黑客可以監控所有數據傳輸。為了確保安全,所有組件之間的通信都應采用對網絡“零信任”的機制。

因此,從“入侵”特斯拉的案例來看,Kelvin和Macr提出的加強車輛網絡安全的建議主要集中在三個方面:增加OTA空中升級機制,將車輛控制和娛樂系統與底層網絡分離,以及加強每個組件(如瀏覽器)的安全。上個月底,克萊斯勒被查理·米勒收購;Chris Valagek一起破解的事件似乎打開了一個開關。通用汽車和特斯拉已經被招募,黑客已經找到了在品牌之間進行不分青紅皂白攻擊的方法。黑帽大會+USENIX安全大會也宣布了一個又一個安全漏洞,這讓汽車公司感到害怕,但仍然必須露面。

隨著網絡功能和近場通信手段的不斷增加,汽車上可以被攻擊的地方越來越多。怎樣才能突破汽車的防線?汽車制造商和供應商如何防止入侵?編輯將通過引用最近公開的案例,逐步給出答案。

Kevin Mahafey和Marc Rogers是兩位成功“破解”特斯拉Model S的網絡安全專家。請加入編輯,聆聽他們對整個事件的回顧、發現和收獲。

在知名網絡安全技術平臺LookOut上發布的一份記錄中,Kevin表示,他將親自調查特斯拉Model S的安全漏洞,因為他和Marc都認為Model S具有相對穩健的安全架構。此外,他們還希望通過這項研究為汽車行業提供一些簡單明了的安全知識和系統架構建議。

根據Kevin的描述,特斯拉的Model s確實有一個精心設計的安全結構,值得其他原始設備制造商學習。然而,作為所謂的“百密一疏”,幾個漏洞的暴露使兩名“白帽黑客”通過物理接觸的方式獲得了對儀表盤(IC)和17英寸中央信息顯示器(CID)的管理員訪問權限。之后,我們可以遠程控制開關Model S的前行李箱,任意鎖閉/解鎖車門,甚至啟動和停止汽車。

特斯拉汽車系統概述

這里首先要指出的是,特斯拉Model S汽車娛樂系統所有組件的信息通信都是通過汽車局域網完成的。但是,為了與車內CAN總線交換信息,所有指令都必須通過車內LAN和CAN總線之間的網關進行傳輸。

漏洞調查

在正式入侵Model S之前,Kevin和他的合作伙伴Marc首先調查了車內的物理硬件環境,并最終確定了一些可能啟動的潛在物理漏洞。在第一輪分析之后,您有以下發現:

① CID上安裝了兩個可移動存儲卡;

② CID上有一個USB接口;

③ 一個功能未知的四引腳接口;

④ 有許多具有不同功能的測試點和診斷接口。

緊接著,Kevin和Marc對所有被調查的攻擊面進行了滲透測試:

(1) 瀏覽器:(漏洞#1)特斯拉Model S仍然使用基于WebKit的瀏覽器,版本號534.34,屬于非常舊的汽車瀏覽器,并且有許多漏洞可能會被破壞,以適應其他系統。Kevin和Marc試圖利用其中兩個漏洞作為“安全”入侵Model S的武器,但他們沒有讀取或寫入任何內存。然而,如果你不訪問系統的調試器,只是盲目搜索,很難找到可以“鉆”的漏洞。

② 藍牙:這里沒有發現特殊的不安全因素。

③ USB:雖然CID可以通過USB接口連接,但它可以進入NVIDIA Tegra的恢復模式。但是,由于其引導程序受密碼保護,因此無法通過該接口對固件進行解壓縮。

④ 存儲卡:其中一張存儲卡有一個名為“carkeys.tar”的文件夾,其中包含S型(x509認證級別)的OpenVPN證書、一個RSA私鑰和一個OpenVPN靜態密鑰。另一個存儲卡包含大量的地圖數據。

⑤ Wi-Fi:這里沒有暴露的開放端口。但每次系統試圖識別是否有活動的網絡連接時,都會嘗試連接到OpenVPN服務器。然而,由于其特殊的配置,OpenVPN不受“中間人攻擊”的影響(當服務器和車輛系統證書都由同一根證書頒發機構頒發時)。

⑥ 未知接口:這后來被證明是一個以太網接口,但由于接口形式沒有采用標準設計,因此不容易識別。Kelvin和Marc最終剝離了一根標準的Cat-5 UTP電纜,以確定引腳配置,從而可以與內部網絡通信。

隨后,Kelvin和Marc“挖掘”了內部網絡,并逐一調查了車載娛樂系統不同組件對應的服務。最后,他們認為Model S汽車的內部網絡中有30項服務存在漏洞。以下兩個服務漏洞已被暴露:

① 插入DNS代理:型號sruns dnsmasq 2.58。(漏洞#2)

② 插入http服務:型號為smini httpd1.19。(漏洞#3)

然而,這兩名黑客并沒有具體研究這30個漏洞會帶來什么威脅。因為要接近這些漏洞并不是一個簡單的入口。

此外,兩名“白帽黑客”還發現,CID和IC都可以在不設置任何訪問限制的情況下運行X11(用于執行Unix程序的圖形窗口環境),這是迄今為止發現的Model S的第四個安全漏洞。

最后,Kelvin和Mac分別找到了在IC和CID上運行的兩個服務:IC更新程序和CID更新程序。當系統發出“狀態命令”時,他們會共享大量關于車載娛樂系統內部技術狀態的信息。

破解與“滑鐵盧”的遭遇

然而,在之前的研究過程中,其他黑客已經發現了侵入式以太網接口,但特斯拉官員很快通過OTA升級堵住了這個漏洞,因此無法通過這種方式與內部局域網通信。

但Kelvin和Marc很快就找到了解決方案。因為IC也是系統網絡的一部分,它有一根類似的4針以太網電纜。最后兩位首先在IC的以太網后門上建立一個端口,然后將其與外部以太網交換機(在IC和內部以太網交換機之間)連接。盡管它費了很大的勁,但最終還是順利地進入了Model S的內部局域網。

玩特斯拉?

為了測試“車內娛樂系統控制對車輛操控的影響”,Kelvin和Marc深入探討了車輛控制系統如何“合法”工作的原理。

S型內部局域網屬于相對高速的網絡系統,UDP傳輸信息的頻率高達每秒500-1000次。在其他人看來,從這些數據中找出對控制車輛真正有用的信息是不可能的。

……

為了實現這一目標,Kelvin和Marc利用github的開源數據構建了一個檢測工具。它可以“潛伏”在特定的端口中,實時監控UDP發送的數據包。一旦出現異常數據,將立即對其進行篩選。

通過比較CID和智能手機客戶端的不同車輛控制指令,Kelvin和Marc很快找到了目標數據包和負責在CID上發送指令的服務類別。

在對該服務代碼進行反編譯后,Kelvin和Marc發現特斯拉Model S似乎沒有將CAN總線的數據幀從車載娛樂系統發送到車輛控制系統。相反,CID可以要求網關通過VAPI接口執行任何允許的指令中的一個或多個。

不難看出,在如此嚴格的運行機制中,一個小小的網關對汽車安全具有重要意義。即使車載娛樂系統的內部局域網已經癱瘓,其存在也使黑客無法將CAN總線的數據幀發送到車輛控制系統。

上述實驗表明,破壞特斯拉Model S的車載娛樂系統不會讓黑客直接控制車輛,當然,前提是網關能夠承受“破壞”。Kelvin和Marc表示,他們對網關的安全性了解不深,希望一些同事能在這方面多做嘗試。

當然,Kelvin和Marc認可了一些系統可以接受的合法VAPI命令,并在操作后成功關閉了汽車。在整個測試過程中,他們發現如果在汽車行駛過程中發出“斷電”命令,Model S會立即切斷電源。然而,在低速行駛狀態下(<:8公里/小時),汽車會立即剎車并搖搖晃晃地停下來;當車速高于8km/h時,車輛會立即掛入空檔,不會加速,但不會采取制動措施。在這一點上,駕駛員仍然可以控制轉向和制動。

注:出于安全考慮,所有“入侵”實驗都是在封閉環境中完成的,測試速度從未超過16公里/小時。

特斯拉,你可以種植零食!

為了“入侵”特斯拉Model S,Kelvin和Marc不得不針對不同的漏洞建立多層攻擊方案,而不僅僅是通過嵌入式系統。下圖是本實驗的簡化結果,詳細介紹了兩位安全專家層層侵入Model S的方法和步驟,正是通過這種方式,一些惡意的惡棍對車輛進行了破壞。

盡管特斯拉Model S通過此次測試暴露出了許多安全漏洞,但Kelvin認為特斯拉的工程團隊在系統架構方面還有很多需要學習的地方:

① OTA空中升級:如果特斯拉想屏蔽任何安全漏洞,可以通過OTA升級完成,無需召回或郵寄軟件更新的U盤。

② VPN配置:Model S的VPN配置在出廠前已由工程師正確配置,不會受到一些常見的干擾系統設置的攻擊;

③ 賬戶循環密碼:特斯拉賬戶密碼將每24小時循環更改一次;

④ 車輛控制和車載娛樂系統相互隔離:Model S的網關系統有一個API端口,車載娛樂系統可以訪問CAN,這比直接訪問CAN總線的架構模式更安全、更可靠。

當然,如果Model S未來能夠在以下幾個方面進行改進,安全性將大大提高:

① 由于Model S汽車提供的Wi-Fi熱點接入服務使用靜態WPA密鑰,因此如果采用WPA企業認證,可以避免不同車輛之間的靜態密鑰信息交換。

誠然,Model S有一系列穩健的外圍安全保護措施,但其內部網絡在安全架構上相對較弱。因此,Kelvin和Marc認為,對于汽車來說,一個足夠安全的系統是讓黑客通過車載娛樂系統入侵,發現它毫無用處!

③ 純文本證書的存儲問題。由于VPN密鑰和安全令牌以明文形式存儲,因此最好將這些信息保存在硬件存儲設備(如TPM、TrustZone、Secure Element)中。此外,車載娛樂系統之間傳輸的信息通常沒有加密,甚至沒有經過驗證;即使局域網的內部服務通信也不采用任何加密形式,因此黑客可以監控所有數據傳輸。為了確保安全,所有組件之間的通信都應采用對網絡“零信任”的機制。

因此,從“入侵”特斯拉的案例來看,Kelvin和Macr提出的加強車輛網絡安全的建議主要集中在三個方面:增加OTA空中升級機制,將車輛控制和娛樂系統與底層網絡分離,以及加強每個組件(如瀏覽器)的安全。

為加強城市交通秩序管理,規范電動車通行秩序,改善城市交通環境,增強廣大交通參與者的交通守法意識,營造安全、有序、文明、和諧的交通環境,

1900/1/1 0:00:00細分展區amp

1900/1/1 0:00:00上個月底克萊斯勒被CharlieMillerampChrisValagek聯手破解的事件似乎打開了一個開關,通用、特斯拉紛紛中招,還有黑客發現了可以在品牌之間無差別攻擊的手段。

1900/1/1 0:00:002015年初,國內首個高速快充網絡京滬高速公路電動汽車快充網絡全線貫通。

1900/1/1 0:00:008月11日,比亞迪公布了新能源乘用車7月的銷售數據,旗下四款車型秦、唐、e6、騰勢的共銷售5182輛,銷量同比增長2968。

1900/1/1 0:00:00今年北汽新能源股份有限公司銷量呈現爆發式增長,前7月累計銷量約7500輛,同比增長1481。與此同時,北汽新能源還準備進一步擴充產能。

1900/1/1 0:00:00